امروزه امنیت واژه ای است گسترده که همه ما با آن آشنایی داریم و کسی نیست که در دنیای مجازی بااین کلمه سروکار نداشته باشد امنیت را می توان به دوبخش ساده و تخصصی تعریف کرد:

تعریف ساده از امنیت براساس وازه Webster :امنیت یعنی رهایی از خطر کیفیت یا ایمن بودن ،ترس ،تشویش ونگرانی می باشد.

تعریف تخصصی از امنیت : این نوع تعریف از نگاه افراد متخصص امنیت را در حفظ و بقاء ۳اصل می دانند:

۱.محرمانگی(Security ): اطلاعات فقط باید توسط شخص دارنده اطلاعات وافراد قابل اعتماد قابل دسترسی باشد.

۲.دسترس پذیری(Availability) اطلاعات بایستی به هنگام نیاز توسط افراد مجاز قابل دسترس باشد.

۳.آسیب پذیری(vulnerability) ضعف های موجود در نرم افزار سیستم یا دیگر مکانیزم هایی که یک رخنه گر برای دسترسی به سیستم یا شبکه می توان از آن بهره بگیرد.

امنیت اطلاعات را می توان توسط سرویس ها وبرنامه های کاربردی تامین کرد هریک از بخش های شبکه از برنامه های مخصوص و کاربردی استفاده می کنند.

سرویس های کاربردی امنیت را می توان به چند بخش زیر تقسیم کرد :

۱. سرویس امینت پست الکترونیکی

۲.امنیت معماری IP

۳.کنترل دسترسی داده

۴. سیستم زیست سنجی

در این بخش با اولین مورد یعنی سرویس امینت پست الکترونیکی آشنا می شویم.

امروزه هر سازمان واداره ای برای ارسال اطلاعات وداده های خود از پست الکترونیک یا همان (EMAIL) استفاده می کنند تا در زمان وقت صرفه جویی نمایند.اما باید این اطلاعات در مسیر درست حرکت کند یعنی در بین راه دچار اختلال نشود یا به طور کلی باید امنیت آن را تامین کرد در این جا ما دو سرویس برای امنیت پست الکترونیک معرفی می کنیم .

۱.سرویس PGP

این سرویس توسط فیل زیمرمان ارائه شد.از این سرویس برای اعتماد واحراز هویت که در برنامه های پست الکترونیک وذخیره فایل استفاده می شود.

برای ایجاد وساخت بلوک های از بهترین الگوریتم های رمز گذاری استفاده می شود.

الگوریتم مورد استفاده در این سرویس در قالب یک برنامه کاربردی مجتمع می شوند وبا مجموعه ای از دستورات ساده می توان ازآن استفاده کرد.

این یرویس به طور رایگان روی سیستم عامل های مختلفی از قبیل ویندوز،مکینتاش،یونیکس و… قابل اجرا می باشد.

در جدول زیر با برخی از نماد های سرویس PGP آشنا می شوید

در این سرویس الگوریتم رمزگذاری قوی و معروفی از قبیل CAST-128،IDEA،DES، RSA وSHA-1 استفاده شده است.این الگو در حوزه وسیعی به خصوص در سازمان هایی که از یک استاندارد خاص برای رمزگذاری های فایل ها و پیام های محرمانه خود استفاده می کنند.این سرویس، توسط دولت بخصوصی طراحی نمی شود.

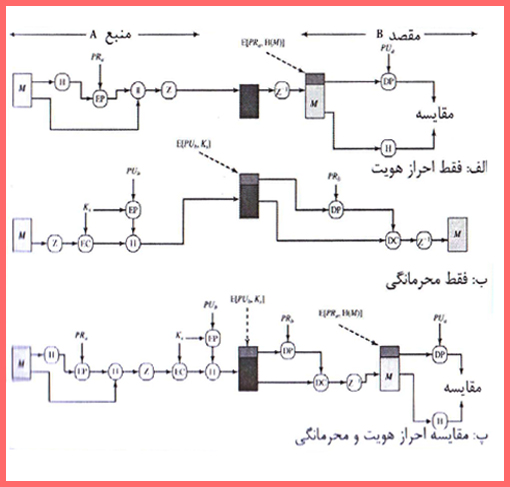

فرایند ایجاد محرمانگی در سرویس PGP

۲. سرویس پست الکترونیک چند منظوره (S/MIME)

دومین سرویسی که برای امنیت پست الکترونیک از آن استفاده می شود سرویس پست الکترونیک چند منظوره (S/MIME) می باشد. این سرویس برای افزایش امنیت

به استاندارد قالب پست الکترونیک طراحی گردید که براساس تکنولوژی امنیت داده RSA عمل می کند.

استاندارد RFC822

یک نوع قالبی برای پیام های متنی می باشد که از طریق پست الکترونیکی ارسال می شوند.در این قالب اطلاعات به صورت یک بسته می باشد که محتوای آن اطلاعاتی است که باید به گیرنده تحویل داده شود.